In een wereld waarin cyberdreigingen exponentieel toenemen en de impact van digitale aanvallen steeds verder reikt, is cyberbeveiliging uitgegroeid van een IT-vraagstuk tot een strategische bedrijfsprioriteit. De sleutel tot effectieve beveiliging ligt niet langer in het simpelweg implementeren van technische oplossingen, maar in het nemen van datagedreven beslissingen die organisaties in staat stellen proactief te handelen in plaats van reactief te reageren.

Dit artikel verkent hoe organisaties door middel van data-analyse en intelligente besluitvorming een robuuste cybersecuritystrategie kunnen ontwikkelen, met speciale aandacht voor de komende Europese wetgeving en praktische implementatiestappen.

De groeiende dreiging van cyberaanvallen

De moderne cyberdreigingen kennen geen grenzen meer. Waar cyberaanvallen ooit voornamelijk de IT-sector troffen, zien we nu dat vrijwel elke sector kwetsbaar is. Een opzienbarend voorbeeld komt uit Zwitserland, waar een melkveehouder een koe verloor nadat hackers zijn geautomatiseerde melksysteem saboterden en 10.000 Euro losgeld eisten. Dit incident illustreert een zorgwekkende trend: de groeiende afhankelijkheid van technologie maakt alle sectoren – van landbouw tot gezondheidszorg en productie vatbaar voor ransomware-aanvallen.

Deze ontwikkeling onderstreept een cruciale realiteit: geautomatiseerde systemen zoals melkmachines, medische apparatuur en industriële machines zijn essentieel voor de dagelijkse bedrijfsvoering, maar hun internetverbinding maakt ze tot aantrekkelijke doelwitten voor cybercriminelen. Wanneer deze systemen worden geblokkeerd, kunnen de gevolgen catastrofaal zijn. Van productieverlies tot gevaar voor gezondheid en welzijn.

De dreiging blijft groeien omdat veel bedrijven het belang van proactieve cybersecurity onderschatten. Veel organisaties hebben geen regelmatige back-ups, geen solide beveiligingsprotocollen en geen duidelijk incident response-plan. Het is niet langer de vraag óf een cyberaanval plaatsvindt, maar wanneer.

Wetgeving als drijvende kracht: de NIS2-richtlijn

De Europese Unie heeft de urgentie van cybersecurity erkend met de introductie van de NIS2-richtlijn (Network and Information Security Directive 2). Deze wetgeving, die bedoeld is om de digitale weerbaarheid van organisaties te versterken, had op 17 oktober 2024 in nationale wetgeving moeten zijn omgezet. Nederland heeft deze deadline echter gemist, met implementatie nu verwacht rond het derde kwartaal van 2025.

Uitbreiding van de scope

NIS2 breidt de reikwijdte van de oorspronkelijke NIS-richtlijn aanzienlijk uit. Naast essentiële entiteiten worden nu ook belangrijke entiteiten, zoals middelgrote en grote bedrijven, onder de richtlijn gebracht. Dit betekent dat meer organisaties dan ooit tevoren moeten voldoen aan de gestelde cybersecurity-eisen.

De vier kernverplichtingen

De NIS2-richtlijn introduceert vier hoofdverplichtingen die organisaties moeten naleven:

- Registratieplicht: Organisaties die onder NIS2 vallen moeten zich registreren bij het Nationaal Cyber Security Centrum (NCSC). Dit helpt bij het opstellen van een nationaal register en biedt inzicht op Europees niveau in de cybersecurity-status van kritieke organisaties.

- Meldplicht: Significante incidenten die de dienstverlening verstoren moeten worden gemeld bij zowel het Computer Security Incident Response Team (CSIRT) als de toezichthouder. Dit vereist een goed werkend incident response-plan met duidelijke procedures en verantwoordelijkheden.

- Zorgplicht: Organisaties moeten een risicogebaseerde aanpak hanteren voor hun cybersecuritybeleid. Dit houdt in dat er continu risicoanalyses worden uitgevoerd en passende maatregelen worden genomen om deze risico’s te mitigeren.

- Toezicht: Er wordt streng toezicht gehouden op de naleving van de zorgplicht. Bestuurders krijgen een opleidingsplicht om ervoor te zorgen dat zij voldoende kennis hebben om beslissingen te nemen op het gebied van informatiebeveiliging.

Deze verplichtingen maken duidelijk dat compliance niet meer volstaat met het afvinken van checkboxes. Het vereist een fundamentele verschuiving naar datagedreven risicoanalyse en continue monitoring.

Datagedreven risicoanalyse als fundament

De kern van de NIS2-richtlijn – en van effectieve cybersecurity in het algemeen is de risicogebaseerde aanpak. Maar wat betekent dit precies? Het draait om het verzamelen, analyseren en interpreteren van relevante data om weloverwogen beveiligingsbeslissingen te nemen.

Van reactief naar proactief

Traditioneel werkten veel organisaties reactief: pas wanneer een incident plaatsvond, werden maatregelen genomen. Een datagedreven aanpak keert dit om. Door continu data te verzamelen en te analyseren, kunnen organisaties:

- Kwetsbaarheden identificeren voordat ze worden misbruikt

- Aanvalspatronen herkennen in een vroeg stadium

- Risico’s prioriteren op basis van potentiële impact

- Resources effectief alloceren waar ze het meest nodig zijn

- Trends signaleren die wijzen op nieuwe dreigingen

Belangrijkste databronnen voor risicoanalyse

Een effectieve risicoanalyse put uit diverse databronnen:

- Incident logs en historische data: Wat is er in het verleden gebeurd? Welke patronen zijn herkenbaar? Deze informatie is goud waard voor het voorspellen van toekomstige bedreigingen.

- Kwetsbaarheidsscans: Regelmatige technische scans identificeren zwakke plekken in systemen, applicaties en netwerken voordat aanvallers ze vinden.

- Threat intelligence: Externe bronnen die informatie delen over nieuwe aanvalsmethoden, kwetsbaarheden en kwaadwillende actoren helpen organisaties voorbereid te zijn.

- Business impact analyses: Niet alle systemen zijn even kritiek. Door te analyseren welke systemen de grootste impact hebben op bedrijfsvoering, kunnen prioriteiten worden gesteld.

Door deze databronnen te integreren en continu te analyseren, ontstaat een dynamisch beeld van het risicoprofiel van de organisatie. Dit stelt beslismakers in staat om geïnformeerde keuzes te maken over waar te investeren in beveiliging.

Incident response planning op basis van data

Een incident response-plan is niet langer optioneel, het is een wettelijke verplichting onder NIS2. Maar een effectief plan is meer dan een document in een la. Het moet gebaseerd zijn op realistische scenario’s, gevoed door data-analyse.

Datagedreven scenario-planning

Door historische incidentdata te analyseren, kunnen organisaties realistische scenario’s ontwikkelen:

- Welke types aanvallen komen het meest voor in uw sector?

- Wat zijn de meest waarschijnlijke entry points?

- Welke systemen worden typisch het eerst gecompromitteerd?

- Hoe verspreiden aanvallen zich meestal door het netwerk?

Deze inzichten maken het mogelijk om specifieke, gerichte response-procedures te ontwikkelen in plaats van generieke checklists.

Kritieke elementen van een datagedreven response-plan

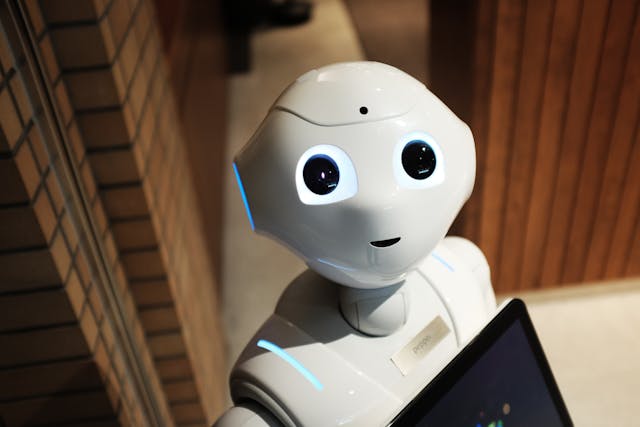

- Real-time Monitoring en Detectie: Geautomatiseerde systemen die continu datastromen analyseren om afwijkingen te detecteren. Machine learning-algoritmen kunnen patronen herkennen die menselijke analisten zouden missen.

- Geautomatiseerde Response-processen: Bij bepaalde types incidenten kunnen vooraf gedefinieerde acties automatisch worden geactiveerd, zoals het isoleren van gecompromitteerde systemen of het blokkeren van verdacht verkeer.

- Leren van Eerdere Incidenten: Na elk incident moet een grondige analyse plaatsvinden. Wat gebeurde er precies? Hoe reageerde het team? Wat werkte wel en niet? Deze learnings worden verwerkt in verbeterde procedures.

- Rapportage aan CSIRT en Toezichthouders: De meldplicht onder NIS2 vereist accurate, tijdige rapportage. Een datagedreven aanpak zorgt ervoor dat alle relevante informatie beschikbaar is voor rapportage.

Praktische maatregelen voor implementatie

Theorie is mooi, maar hoe zet je dit om in praktijk? Hier zijn concrete stappen die organisaties nu kunnen nemen:

1. Uitvoeren van grondige risicoanalyses

Begin met een volledige inventarisatie van:

- Alle systemen en applicaties

- Datastromen binnen de organisatie

- Externe verbindingen en interfaces

- Kritieke bedrijfsprocessen en hun IT-afhankelijkheden

Voer voor elk element een risicoanalyse uit: wat is de kans op een incident en wat zou de impact zijn? Gebruik deze informatie om prioriteiten te stellen.

2. Opstellen van continuïteitsplannen

Hoe blijft uw organisatie operationeel bij een cyberincident? Continuïteitsplannen moeten specifiek zijn:

- Welke processen zijn absoluut kritiek?

- Wat zijn de minimale systemen om deze processen draaiende te houden?

- Hoe worden deze systemen beschermd en hersteld?

- Wie doet wat in een crisissituatie?

3. Implementatie van betrouwbare back-up strategieën

Het Zwitserse melkveevoorbeeld illustreert het belang van back-ups. Een effectieve back-up strategie omvat:

- Regelmatige back-ups: Geautomatiseerd en frequent

- Offline back-ups: Niet verbonden met het netwerk, dus onbereikbaar voor ransomware

- Getest herstel: Regelmatig testen of back-ups daadwerkelijk herstelbaar zijn

- Geografische spreiding: Back-ups op meerdere locaties

4. Regelmatige updates van beveiligingssystemen

Kwetsbaarheden worden continu ontdekt. Een strikt patch management-proces is essentieel:

- Automatische updates waar mogelijk

- Snelle implementatie van kritieke security patches

- Testing van patches in een gecontroleerde omgeving

- Monitoring van vendor security bulletins

5. Training en Bewustwording van personeel

Medewerkers zijn vaak de zwakste schakel in cybersecurity. Investeer in:

- Regelmatige security awareness trainingen

- Phishing simulaties om bewustzijn te testen

- Duidelijke procedures voor het melden van verdachte activiteiten

- Een cultuur waarin security iedereen’s verantwoordelijkheid is

De rol van technologie en tools

Datagedreven cybersecurity is onmogelijk zonder de juiste technologie. Moderne beveiligingstools maken gebruik van geavanceerde technieken:

AI en Machine learning in cybersecurity

Kunstmatige intelligentie revolutioneert threat detection:

- Anomalie detectie: AI kan normaal gedrag leren en afwijkingen signaleren

- Predictieve analyse: Machine learning modellen voorspellen toekomstige aanvallen op basis van historische data

- Geautomatiseerde threat hunting: AI doorzoekt proactief netwerken naar tekenen van compromittering

Automatisering van beveiligingsprocessen

Automatisering verhoogt zowel snelheid als consistentie:

- Geautomatiseerde vulnerability scanning

- Instant response bij gedetecteerde bedreigingen

- Automated patch management

- Orchestration van security tools

Geavanceerde firewalls en monitoring tools

Next-generation firewalls en SIEM (Security Information and Event Management) systemen:

- Verzamelen data uit alle delen van de IT-infrastructuur

- Correleren events om bedreigingen te identificeren

- Bieden dashboards voor real-time inzicht

- Genereren alerts bij verdachte activiteiten

Predictieve analyse voor threat detection

Door historische data te analyseren kunnen patronen worden herkend die wijzen op toekomstige aanvallen. Deze predictieve modellen worden steeds accurater naarmate meer data beschikbaar komt.

Bestuurlijke verantwoordelijkheid

Een van de meest significante aspecten van NIS2 is de nadruk op bestuurlijke verantwoordelijkheid. Dit is geen toeval, effectieve cybersecurity begint aan de top.

Opleidingsplicht voor bestuurders

NIS2 verplicht bestuurders om zich te laten opleiden in cybersecurity. Dit erkent dat beveiligingsbeslissingen strategische beslissingen zijn die impact hebben op de hele organisatie. Bestuurders moeten:

- De belangrijkste cybersecurity-risico’s begrijpen

- Kunnen inschatten wat adequate beveiligingsmaatregelen zijn

- De business impact van security-incidenten kunnen beoordelen

- Weloverwogen beslissingen kunnen nemen over security-investeringen

Data-Informed besluitvorming op directieniveau

Bestuurders hebben heldere, begrijpelijke informatie nodig. Security metrics moeten worden vertaald naar business impact:

- Wat is de financiële impact van een mogelijke breach?

- Hoe verhouden security-investeringen zich tot risicoreductie?

- Wat zijn de compliance-risico’s bij niet-naleving?

- Hoe verhoudt onze security-positie zich tot de industrie?

KPI’s en statistieken voor cybersecurity

Effectieve statistieken maken abstract risico concreet:

- Mean Time to Detect (MTTD): Hoe snel worden incidenten ontdekt?

- Mean Time to Respond (MTTR): Hoe snel wordt gereageerd?

- Aantal gedetecteerde vs. gemiste incidenten

- Percentage systemen met actuele patches

- Training completion rates voor medewerkers

- Resultaten van security audits en penetratietesten

Balans tussen beveiliging en bedrijfsvoering

Te strikte beveiliging kan bedrijfsprocessen hinderen. De kunst is om de juiste balans te vinden:

- Risk-based approach: focus op de grootste risico’s

- Usability: security die gebruikers niet frustreert

- Business enablement: security die innovatie mogelijk maakt

- Proportionaliteit: maatregelen passend bij het risico

Voorbereiden op de toekomst

Hoewel de Nederlandse implementatie van NIS2 is vertraagd tot Q3 2025, is wachten geen optie. De dreiging van cyberaanvallen blijft reëel, en boetes voor non-compliance kunnen fors zijn zodra de wetgeving wordt ingevoerd.

Waarom niet wachten op wetgeving

Er zijn verschillende redenen om nu al in actie te komen:

- Implementatie kost tijd: Het opzetten van een robuust cybersecurity-programma is geen kwestie van weken, maar van maanden of zelfs jaren.

- Risico’s zijn nu al reëel: Cybercriminelen wachten niet op wetgeving. De dreiging bestaat vandaag.

- Concurrentievoordeel: Organisaties die nu investeren in cybersecurity hebben een voorsprong op concurrenten.

- Reputatie: Een goed beveiligingsprogramma is steeds meer een verkoopargument voor klanten die hun data toevertrouwen aan uw organisatie.

- Verzekeringen: Cyber-verzekeringen stellen steeds strengere eisen aan beveiligingsmaatregelen.

Proactieve stappen die organisaties nu kunnen zetten

Begin vandaag met deze concrete acties:

- Voer een gap-analyse uit: Waar staat uw organisatie nu versus de NIS2-eisen?

- Stel een cybersecurity-team samen: Zorg voor de juiste expertise, intern of extern.

- Ontwikkel een roadmap: Een gefaseerd plan om te voldoen aan alle verplichtingen.

- Investeer in training: Zowel voor bestuurders als voor het bredere personeel.

- Implementeer basis-hygiëne: Start met fundamentele maatregelen als MFA, patching, en back-ups.

- Test uw incident response: Voer tabletop exercises uit om procedures te testen.

Continue verbetering en evaluatie

Cybersecurity is geen project met een einddatum, maar een continu proces:

- Regelmatige security assessments

- Periodieke updates van risicoanalyses

- Evaluatie van nieuwe bedreigingen

- Aanpassing van beveiligingsmaatregelen

- Leren van incidenten (eigen en in de industrie)

Samenwerking met NCSC en andere instanties

Maak gebruik van beschikbare resources:

- Het NCSC biedt richtlijnen, tools en advisering

- Deelname aan Information Sharing and Analysis Centers (ISACs)

- Samenwerking met brancheorganisaties

- Kennisdeling met peers in vergelijkbare situaties

Conclusie: Data als sleutel tot effectieve cyberbeveiliging

De verschuiving van reactieve naar proactieve cybersecurity is niet optioneel – het is een noodzaak. De NIS2-richtlijn erkent dit door organisaties te verplichten tot een risicogebaseerde, datagedreven aanpak.

Data is de sleutel tot deze transformatie. Door systematisch data te verzamelen, analyseren en interpreteren kunnen organisaties:

- Risico’s identificeren en prioriteren

- Resources effectief inzetten

- Snel en adequaat reageren op incidenten

- Continu leren en verbeteren

- Voldoen aan wettelijke verplichtingen

Maar data alleen is niet genoeg. Het vereist ook:

- Commitment van de top van de organisatie

- Investering in de juiste tools en technologie

- Training en bewustwording van alle medewerkers

- Een cultuur van continue verbetering

- Samenwerking binnen en buiten de organisatie

De urgentie van handelen

Met de implementatie van NIS2 in Nederland verwacht in Q3 2025, is de tijd om te handelen nu. Organisaties die wachten lopen niet alleen het risico van non-compliance en boetes, maar stellen zich ook bloot aan de zeer reële dreiging van cyberaanvallen die verwoestende gevolgen kunnen hebben.

Het goede nieuws is dat de reis naar effectieve, datagedreven cybersecurity niet in één stap hoeft te worden afgelegd. Begin met de basis, bouw stapsgewijs verder, en blijf leren en verbeteren. Elke stap die u vandaag zet, maakt uw organisatie veerkrachtiger en beter voorbereid op de digitale uitdagingen van morgen.

Eerste stappen voor uw organisatie

Klaar om te beginnen? Dit zijn uw eerste acties:

- Deze week: Plan een strategische sessie met uw management team om cybersecurity op de agenda te zetten.

- Deze maand: Voer een eerste risicoanalyse uit om te begrijpen waar uw grootste kwetsbaarheden liggen.

- Dit kwartaal: Ontwikkel een incident response-plan en test het met een simulatie-oefening.

- Dit jaar: Implementeer de basismaatregelen om te voldoen aan de NIS2-kernverplichtingen.

Cyberbeveiliging is geen kostenpost, maar een investering in de continuïteit en toekomst van uw organisatie. In een wereld waarin data steeds meer waarde krijgt, is het beschermen van die data niet alleen verstandig, het is essentieel voor uw voortbestaan.